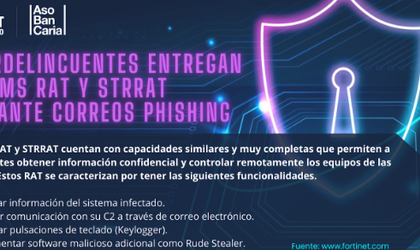

CIBERDELINCUENTES ENTREGAN VCURMS RAT Y STRRAT MEDIANTE CORREOS PHISHING

04/07/2024

El Equipo Csirt Financiero ha detectado una reciente campaña de phishing. Esta campaña engaña a los usuarios para descargar un troyano Java malicioso con el objetivo de propagar nuevos troyanos de acceso remoto (RAT) VCURMS y STRRAT.

Leer más

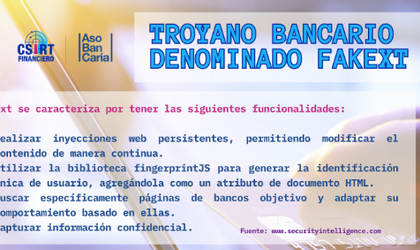

SURGE NUEVO TROYANO BANCARIO DENOMINADO FAKEXT

27/06/2024

Se detectó un nuevo troyano bancario conocido como Fakext. Este troyano utiliza una extensión maliciosa de la tienda Edge para llevar a cabo ataques de inyección web.

Leer más

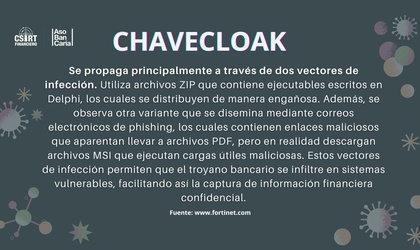

NUEVO TROYANO BANCARIO DENOMINADO CHAVECLOAK

19/06/2024

A través del monitoreo realizado por el equipo del Csirt Financiero, se observó la presencia de un nuevo troyano bancario identificado como CHAVECLOAK, diseñado específicamente para afectar a usuarios en Brasil. Esta nueva amenaza tiene como objetivo principal la obtención de información confidencial y financiera de las víctimas.

Leer más

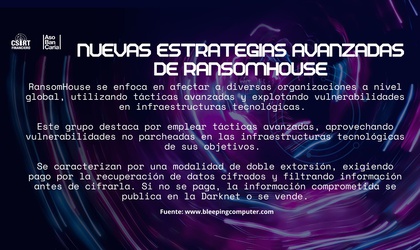

NUEVAS ESTRATEGIAS AVANZADAS DE RANSOMHOUSE

12/06/2024

La organización conocida como RansomHouse ha estado operativa desde finales del año 2021, centrándose en afectar a diversas organizaciones a nivel mundial. Este grupo destaca por emplear tácticas avanzadas, aprovechando vulnerabilidades no parcheadas en las infraestructuras tecnológicas de sus objetivos.

Leer más

NUEVO TROYANO BANCARIO DENOMINADO COYOTE

27/05/2024

En el panorama actual de ciberamenazas, Coyote representa un cambio significativo en la evolución de los troyanos bancarios brasileños. En contraste con sus contrapartes, que suelen utilizar lenguajes como Delphi, los desarrolladores detrás de Coyote destacan por su dominio en tecnologías modernas como Node.js y .NET, además de emplear técnicas de empaquetado avanzadas.

Leer más

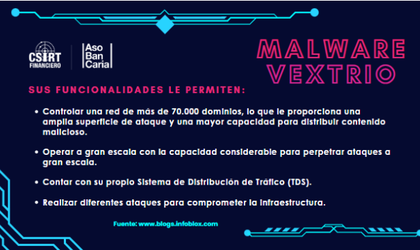

NUEVA ACTIVIDAD MALICIOSA POR PARTE DEL GRUPO DE DISTRIBUCIÓN DE MALWARE DENOMINADO VEXTRIO

20/05/2024

El equipo del Csirt Financiero, mediante actividades de monitoreo en diversas fuentes de información, observó una nueva actividad maliciosa por parte de un distribuidor de amenazas llamado VexTrio donde opera bajo un modelo Malware as a Service (MaaS) similar al de marketing de afiliados, logrando facilitar la distribución de diferentes familias de malware y dificultando su detección.

Leer más

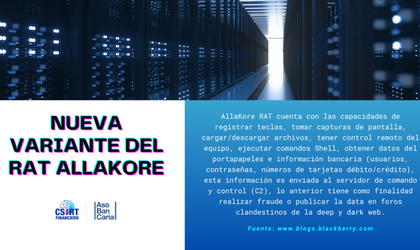

NUEVA VARIANTE DEL RAT ALLAKORE

06/05/2024

AllaKore RAT cuenta con las capacidades de registrar teclas, tomar capturas de pantalla, cargar/descargar archivos, tener control remoto del equipo, ejecutar comandos Shell, obtener datos del portapapeles e información bancaria (usuarios, contraseñas, números de tarjetas débito/crédito), esta información es enviada al servidor de comando y control (C2), lo anterior tiene como finalidad realizar fraude o publicar la data en foros clandestinos de la deep y dark web.

Leer más

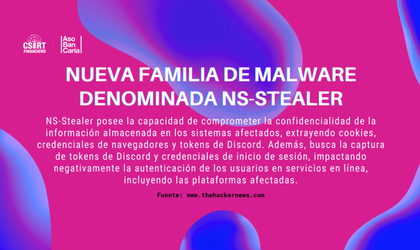

NUEVA FAMILIA DE MALWARE DENOMINADA NS-STEALER

24/04/2024

El equipo del Csirt Financiero ha identificado un nuevo Stealer basado en Java, conocido como NS-Stealer, durante sus actividades de monitoreo en diversas fuentes de información. Este Stealer utiliza un bot de Discord para extraer información confidencial de sistemas comprometidos y se propaga a través de archivos ZIP que simulan ser software legítimo.

Leer más

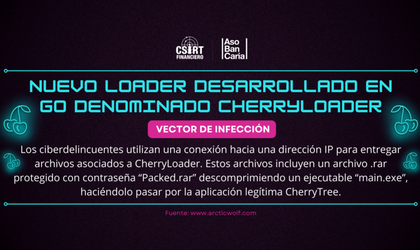

NUEVO LOADER DESARROLLADO EN GO DENOMINADO CHERRYLOADER

24/04/2024

Se observó una nueva amenaza de tipo loader denominado CherryLoader, basado en el lenguaje de programación Go, para llevar a cabo sus ataques de manera sigilosa. Este loader, suplanta la identidad de la aplicación legítima notas CherryTree, permitió a los actores de amenaza intercambiar exploits sin tener que recompilar el código, dificultado su detección.

Leer más

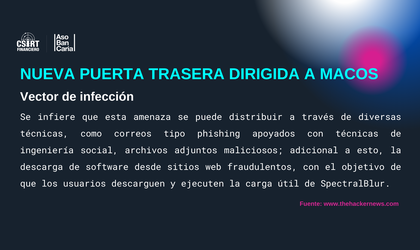

SPECTRALBLUR, NUEVA PUERTA TRASERA DIRIGIDA A MACOS

24/04/2024

El equipo del Csirt Financiero observó una nueva puerta trasera (Backdoor) dirigida a los equipos con sistema operativo MacOs distribuida por TA444.

Leer más-06.png)