SURGE NUEVO TROYANO BANCARIO DENOMINADO FAKEXT

27/06/2024

Descripción

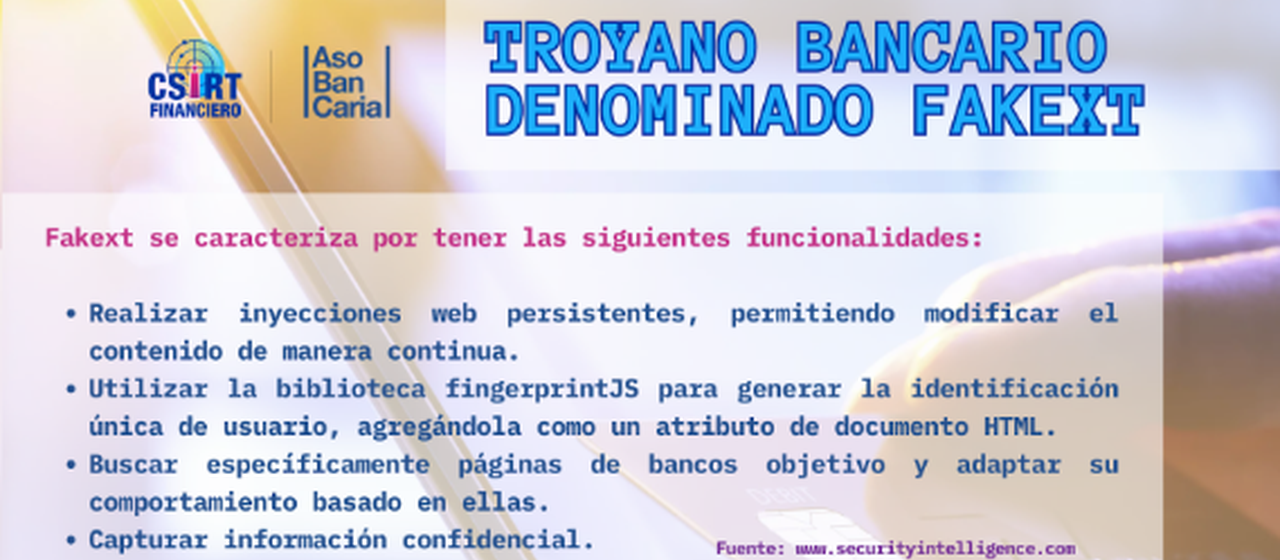

La extensión maliciosa, que actualmente cuenta con más de 10.000 usuarios, se presenta como una herramienta para facilitar el uso del portal del SAT de México. Una vez instalada en el navegador, la extensión obtiene la capacidad de inyectar scripts de forma persistente en las páginas HTML de las víctimas.

Fakext descarga la biblioteca fingerprintJS como un recurso externo legítimo y la utiliza para generar una identificación única de usuario, la cual se agrega como un atributo de documento HTML llamado “fkr-client-uid". Luego, el troyano busca bancos específicos y recupera módulos adicionales según el resultado, incluyendo un capturador de formularios y una superposición que altera el comportamiento de las páginas para generar oportunidades de fraude.

Esta amenaza genera superposiciones que imitan el estilo de la página actual, interrumpiendo las operaciones bancarias normales y solicitando al usuario la descarga de una herramienta legítima de acceso remoto (RAT). Con las credenciales del RAT, el ciberdelincuente puede realizar transacciones fraudulentas y otros tipos de fraude financiero, así como también capturar datos bancarios adicionales mediante formularios falsos.

Fakext establece comunicación a los servidores de comando y control (C2) a través de tráfico HTTP y utiliza la interfaz de programación de aplicaciones (API) de Telegram como otro canal de comunicación con los C2 para la exfiltración de datos.

Vector de infección

La infección con Fakext comienza cuando los usuarios instalan la extensión maliciosa de la tienda Edge bajo la creencia errónea que facilitará el uso del portal SAT de México. Una vez instalada, la extensión adquiere la capacidad de inyectar scripts de forma persistente en las páginas HTML visitadas por el usuario. Esto se logra aprovechando una biblioteca legítima “fingerprintJS” para generar una identificación única de usuario y luego buscar bancos específicos. A partir de ahí, Fakext descarga módulos adicionales, incluyendo la captura y superposición de formularios, que alteran el comportamiento de las víctimas y crean oportunidades para el fraude.

Recomendaciones

La amenaza analizada puede ser mitigada o detectada en su infraestructura tecnológica aplicando las siguientes recomendaciones:

- Verificar cada uno de los indicadores de compromiso (IoC) adjuntos en el presente producto, los cuales pueden ser implementados en sus sistemas de seguridad perimetral; por lo anterior, el equipo del Csirt Financiero recomienda validar que no se interrumpa la disponibilidad de la operación y/o prestación de sus servicios.

- Capacitar a los usuarios sobre las tácticas de ingeniería social utilizadas por los ciberdelincuentes para distribuir malware, como la instalación de extensiones de navegador desconocidas o sospechosas. Enfatizar la importancia de ser cauteloso al descargar e instalar software de fuentes no confiables.

- Limitar los privilegios de los usuarios para instalar extensiones de navegador y modificar la configuración del navegador. Esto puede ayudar a prevenir la instalación inadvertida de extensiones maliciosas como la utilizada por Fakext.

Leer noticia: https://securityintelligence.com/posts/fakext-targeting-latin-american-banks/

-06.png)