ROKRAT APUNTA A USUARIOS WINDOWS A TRAVÉS DE ACCESOS DIRECTOS (LNK)

12/08/2024

Descripción

Los archivos LNK almacenan la ruta del archivo al que se debe acceder. Sin embargo, los ciberdelincuentes pueden modificar estos archivos para incluir código malicioso en lugar de la ruta legítima. Al hacer clic en el archivo LNK infectado, se ejecuta el código malicioso en lugar del archivo original. Esta técnica, conocida como “Hijacking”, permite a los ciberdelincuentes instalar malware sin que el usuario sepa o lo apruebe.

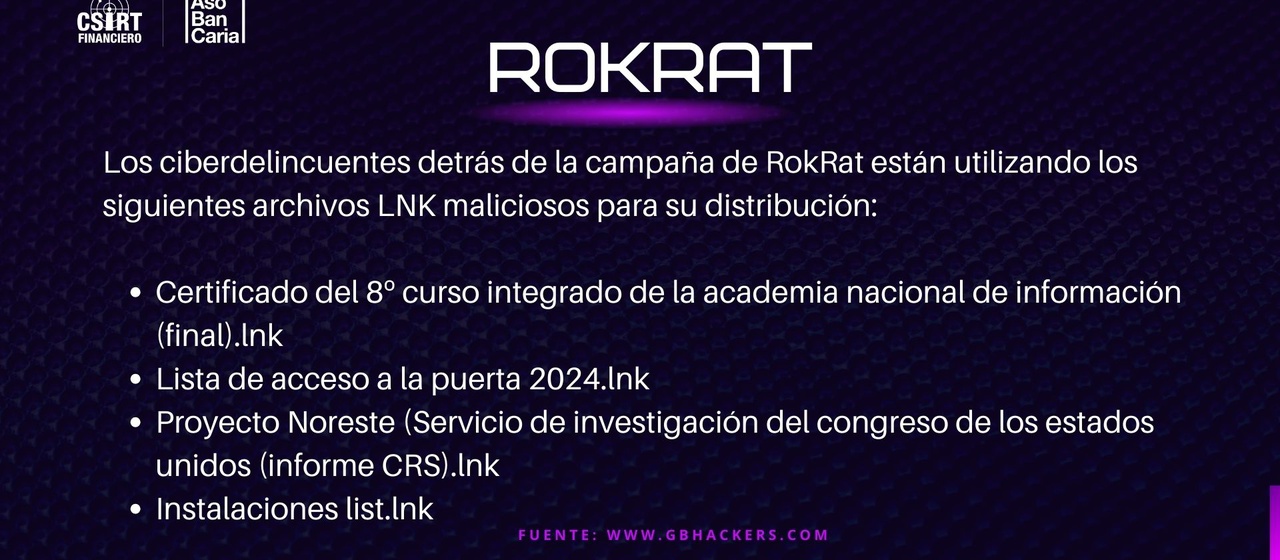

Los ciberdelincuentes detrás de la campaña de RokRat están utilizando los siguientes archivos LNK maliciosos para su distribución:

- Certificado del 8º curso integrado de la academia nacional de información (final).lnk

- Lista de acceso a la puerta 2024.lnk

- Proyecto Noreste (Servicio de investigación del congreso de los estados unidos (informe CRS).lnk

- Instalaciones list.lnk

Vector de infección

El vector de infección de RokRat se da a través del empleo de archivos (LNK) maliciosos donde se disfrazan como documentos legítimos, scripts y ejecutables (.exe) que, al hacer clic, descargan y ejecutan la carga útil de RokRat desde un archivo oculto llamado viewer.dat. Una vez instalado, puede capturar datos de usuarios, ejecutar comandos y exfiltrar información a servidores en la nube de los ciberdelincuentes.

Recomendaciones

La amenaza analizada puede ser mitigada o detectada en su infraestructura tecnológica aplicando las siguientes recomendaciones:

- Verificar cada uno de los indicadores de compromiso (IoC) adjuntos en el presente producto, los cuales pueden ser implementados en sus sistemas de seguridad perimetral; por lo anterior, el equipo del Csirt Financiero recomienda validar que no se interrumpa la disponibilidad de la operación y/o prestación de sus servicios (Los hash md5, sha1 y sha256 son equivalentes).

- Mantener los sistemas operativos Windows actualizados con los parches de seguridad más recientes.

- Mantener constante vigilancia en la red de la organización y en los sistemas de los equipos ya que esto es esencial para detectar y responder rápidamente a posibles intrusiones.

- Evitar que los usuarios abran archivos LNK de fuentes no confiables.

Leer noticia: https://gbhackers.com/weaponized-windows-fileles-rokrat-malware/

-06.png)