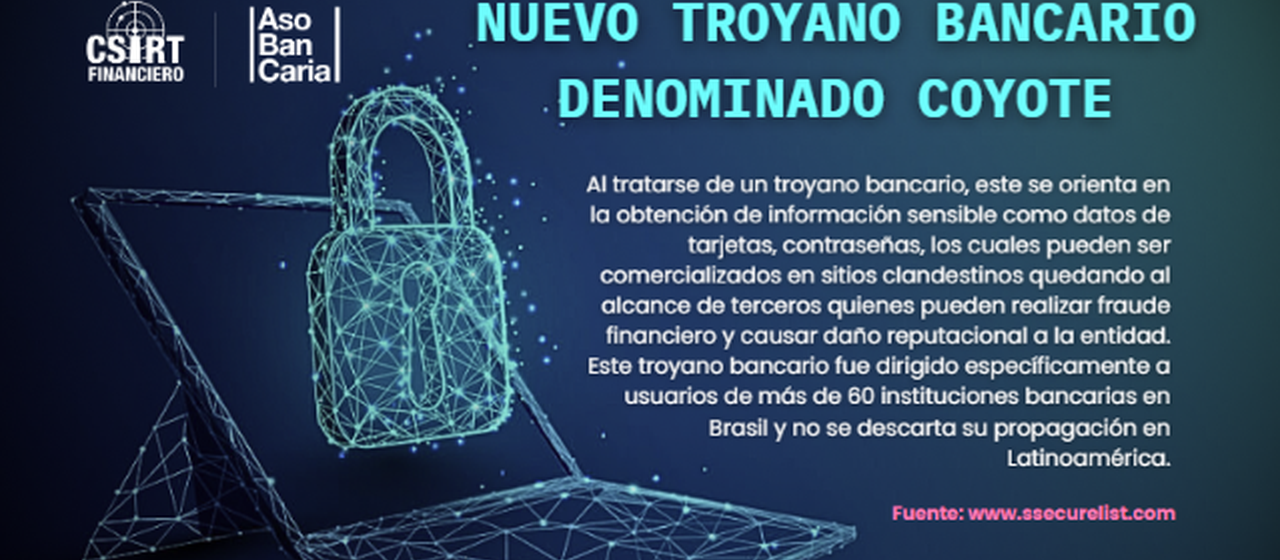

NUEVO TROYANO BANCARIO DENOMINADO COYOTE

27/05/2024

Descripción

Coyote utiliza a Squirrel para su distribución, el cual funciona como una herramienta de código abierto utilizada como instalador en entornos Windows, es crucial en la estrategia de este troyano. La elección de Squirrel por parte de Coyote, en lugar de los instaladores convencionales basados en MSI, es un rasgo distintivo.

De igual forma para completar su proceso de infección utiliza Node.js y Nim como lenguajes de programación que contiene conceptos exitosos de lenguajes como Python. La adopción de lenguajes menos populares y multiplataforma por parte de los ciberdelincuentes es una tendencia identificada en el análisis de ciberamenazas financieras para 2024.

Durante la ejecución, Squirrel inicia una aplicación NodeJS compilada con Electron, un marco de desarrollo de código abierto que facilita la creación de aplicaciones de escritorio multiplataforma mediante tecnologías web estándar como HTML, CSS y JavaScript. Esta aplicación, a su vez, ejecuta un código JavaScript ofuscado conocido como "preload.js". Su función principal consiste en copiar todos los ejecutables desde una carpeta local llamada "temp" a la carpeta de capturas del usuario, ubicada en el directorio Videos del sistema. Después de completar esta tarea, Coyote procede a ejecutar una aplicación firmada desde el directorio recién creado.

Vector de infección

Coyote se propaga principalmente a través de campañas de phishing e ingeniería social, donde los usuarios son engañados por enlaces maliciosos o archivos adjuntos disfrazados que contienen la carga útil de este troyano bancario. Una vez ejecutado, el troyano establece conexiones con sus servidores de comando y control.

Recomendaciones

- La amenaza analizada puede ser mitigada o detectada en su infraestructura tecnológica aplicando las siguientes recomendaciones:

- Verificar cada uno de los indicadores de compromiso (IoC) adjuntos en el presente producto, los cuales pueden ser implementados en sus sistemas de seguridad perimetral; por lo anterior, el equipo del Csirt Financiero recomienda validar que no se interrumpa la disponibilidad de la operación y/o prestación de sus servicios.

- Generar políticas de protección a nivel de correo electrónico para bloquear el acceso a URL que no sean requeridas para el funcionamiento de la organización o que estén relacionadas con phishing/spam/malspam.

- Bloquear mediante listas o filtros los correos electrónicos tipo malspam, phishing o que la entidad considere sospechosos, con el fin de que los usuarios no reciban en sus bandejas de entrada amenazas como troyanos bancarios.

Leer noticia: https://securelist.com/coyote-multi-stage-banking-trojan/111846/

-06.png)