NUEVO RANSOMWARE LLAMADO YMIR

08/01/2025

Descripción

Esta nueva variante de ransomware opera enteramente desde la memoria, utilizando técnicas de manipulación poco convencionales, como las funciones en C malloc, memmove y memcmp, para ejecutar código malicioso directamente en la memoria, incrementando su capacidad para evadir mecanismos de detección tradicionales que principalmente monitorean el almacenamiento en disco.

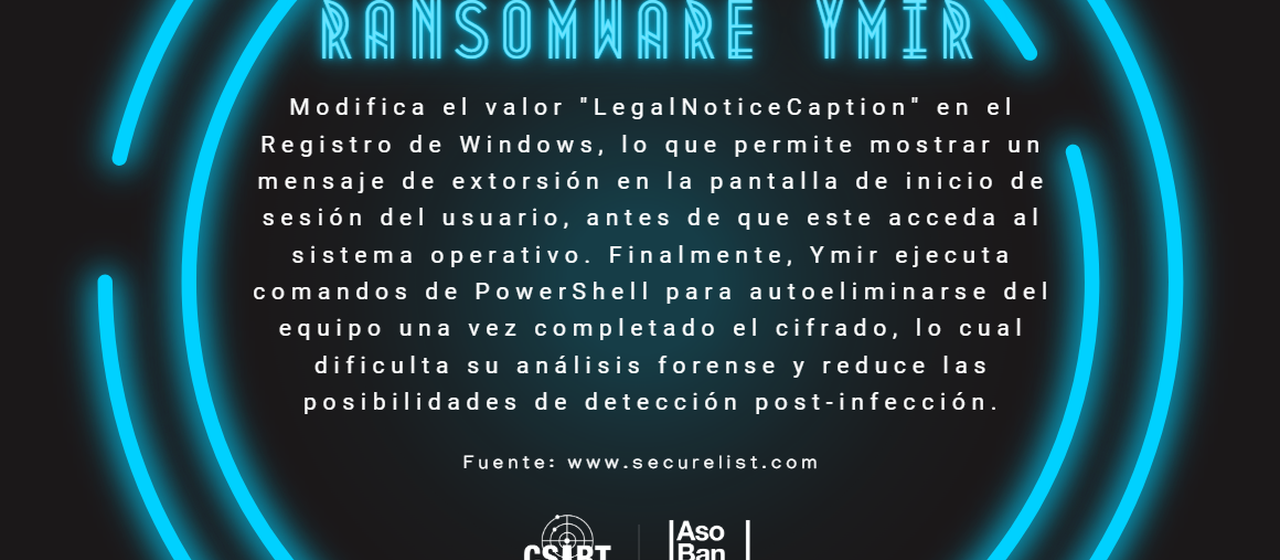

Ymir emplea el algoritmo de cifrado ChaCha20, conocido por su velocidad y alta seguridad, superando incluso al estándar de cifrado avanzado (AES) para cifrar los archivos en el equipo objetivo, permitiendo un cifrado rápido y robusto, dificultando así la recuperación de archivos sin la clave de descifrar. Al ejecutarse, Ymir realiza un reconocimiento del equipo, obteniendo la fecha, hora, y procesos en ejecución, así como el tiempo de actividad del sistema, permitiéndole identificar si está siendo ejecutado en un entorno de prueba (sandbox), evitando su activación en estos casos para eludir el análisis.

Luego, el ransomware procede a cifrar los datos del equipo, omitiendo ciertas extensiones de archivo según una lista codificada y utilizando el comando --path, de modo que el sistema operativo siga siendo funcional tras el ataque. A los archivos cifrados se les agrega una extensión aleatoria y se genera una nota de rescate llamada INCIDENT_REPORT.pdf en todos los directorios que contienen archivos cifrados.

Vector de infección

El ransomware Ymir se distribuye a través del malware RustyStealer, un tipo de stealer diseñado para recolectar y exfiltrar credenciales e información confidencial que actúa como un vector de infección inicial, permitiendo a los atacantes introducir el ransomware en sistemas operativos Windows.

Recomendaciones

- Verificar cada uno de los indicadores de compromiso (IoC) adjuntos en el presente producto, los cuales pueden ser implementados en sus sistemas de seguridad perimetral; por lo anterior, el equipo del Csirt Financiero recomienda validar que no se interrumpa la disponibilidad de la operación y/o prestación de sus servicios.

- El equipo del Csirt Financiero lo invita a consultar en el portal privado el Playbook de actuación ante ransomware (CRT-PB-2022-001), el cual le servirá como una guía para implementar y gestionar incidentes relacionados a esta familia de malware.

- Segmentar la red de la entidad para evitar movimientos laterales y proteger servicios o equipos con información sensible.

- Mantener actualizados los sistemas y aplicaciones con los últimos parches de seguridad para mitigar vulnerabilidades conocidas.

Leer noticia: https://securelist.com/new-ymir-ransomware-found-in-colombia/114493/

-06.png)