NUEVA CAMPAÑA DE AGENT TESLA DIRIGIDA A PAÍSES HISPANOS

06/09/2024

Descripción

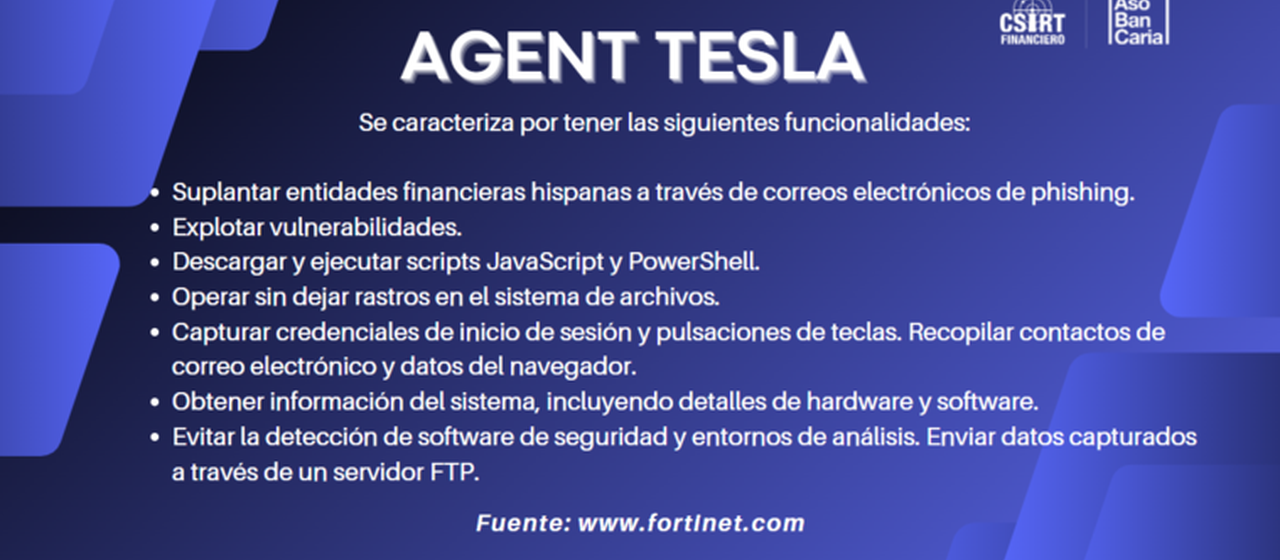

Este malware, conocido por su capacidad de exfiltrar información confidencial de los dispositivos infectados, emplea técnicas avanzadas para evitar ser detectado por las soluciones de seguridad. La campaña comienza con un correo electrónico de phishing que adjunta un archivo de Excel, el cual contiene código para explotar dos vulnerabilidades que permiten la descarga y ejecución del RAT en el sistema de la víctima.

Una vez que el archivo de Excel es abierto, se activa un proceso que explota múltiples vulnerabilidades de Microsoft Office, como CVE-2017-0199 y CVE-2017-11882, para descargar y ejecutar código malicioso en el sistema objetivo. Este código incluye scripts de JavaScript y PowerShell que instalan el módulo principal del Agent Tesla, permitiendo la captura de datos confidenciales como credenciales de inicio de sesión, información del sistema y contactos de correo electrónico. Además, el malware utiliza técnicas de ofuscación para permanecer oculto, evitando la detección por parte de herramientas de seguridad y análisis forense.

Vector de infección

El vector de infección de Agent Tesla comienza con un correo electrónico de phishing en español que se hace pasar por una notificación de una entidad financiera. El correo contiene un mensaje que aparenta ser un comprobante de pago legítimo, engañando a la víctima para que abra un archivo adjunto. Al hacerlo, se activa una cadena de exploits y scripts maliciosos que aprovechan vulnerabilidades en Microsoft Office, permitiendo la ejecución de código malicioso. Este código descarga y ejecuta un script, que a su vez ejecuta un script PowerShell para cargar en memoria el módulo principal de Agent Tesla. Este módulo captura información confidencial y la envía a los ciberdelincuentes a través de un servidor FTP, utilizando técnicas avanzadas de evasión para evitar ser detectado por software de seguridad.

Recomendaciones

La amenaza analizada puede ser mitigada o detectada en su infraestructura tecnológica aplicando las siguientes recomendaciones:

- Verificar cada uno de los indicadores de compromiso (IoC) adjuntos en el presente producto los cuáles pueden ser implementados en sus sistemas de seguridad perimetral; por lo anterior el equipo del Csirt Financiero recomienda validar que no se interrumpa la disponibilidad de la operación y/o prestación de sus servicios (hash md5, sha1 y sha256 son equivalentes).

- Educar a los empleados sobre los riesgos del phishing y las tácticas comunes utilizadas en estos ataques. La formación regular en ciberseguridad puede ayudar a los usuarios a identificar y evitar correos electrónicos sospechosos y archivos adjuntos potencialmente peligrosos.

- Leer noticia: https://www.fortinet.com/blog/threat-research/new-agent-tesla-campaign-targeting-spanish-speaking-people

-06.png)