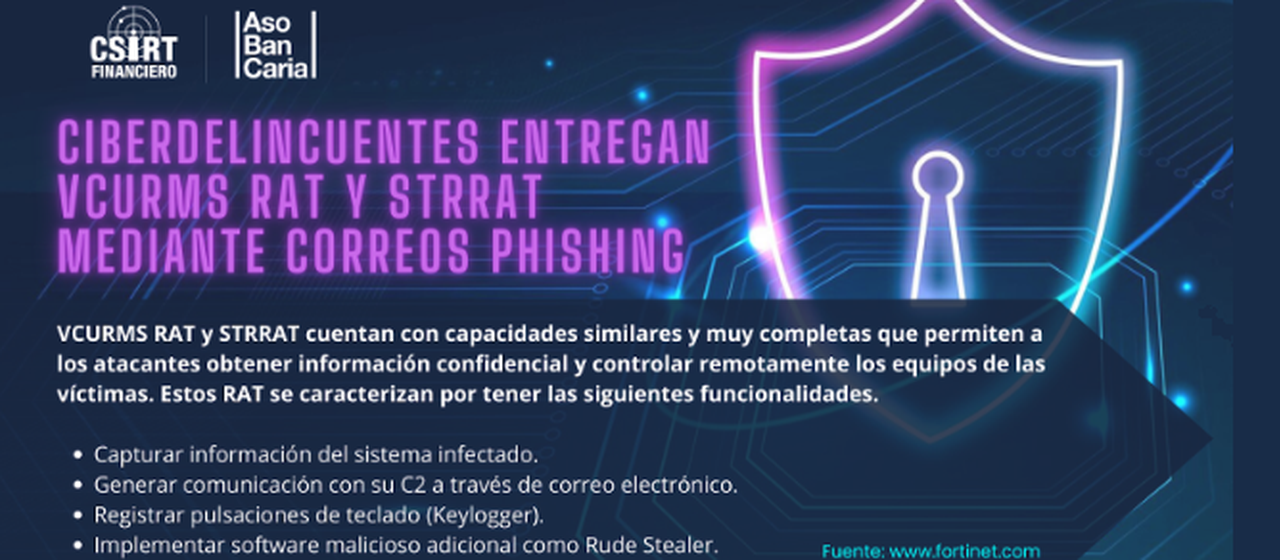

CIBERDELINCUENTES ENTREGAN VCURMS RAT Y STRRAT MEDIANTE CORREOS PHISHING

04/07/2024

Descripción

Los ciberdelincuentes adjuntan archivos JAR en correos tipo phishing para realizar la entrega de estos troyanos de acceso remoto basados en java. VCURMS RAT cuenta con capacidades para exfiltrar información a su servidor de comando y control (C2), incluyendo detalles del navegador, aplicaciones instaladas, credenciales almacenadas y contenido de documentos. Además, incluye una versión modificada de Rude Stealer y un keylogger para registrar las pulsaciones del teclado. Otra de las características inusuales de este troyano de acceso remoto es que genera comunicación con su C2 a través de correo electrónico.

STRRAT posee funcionalidades similares a VCURMS, incluyendo la exfiltración de información y registro de teclas.

Vector de infección

Estos troyanos de acceso remoto utilizaron correos electrónicos tipo phishing con técnicas de ingeniería social para persuadir a las víctimas con el fin de que realicen clic sobre un botón que descarga un archivo JAR malicioso disfrazado de PDF y alojado en servicios públicos como Amazon Web Services (AWS) y GitHub para evitar la detección de VCURMS RAT y STRRAT. Una vez la víctima realiza la ejecución de este archivo se desencadena la carga útil de estas amenazas en el sistema objetivo.

Recomendaciones

La amenaza analizada puede ser mitigada o detectada en su infraestructura tecnológica aplicando las siguientes recomendaciones:

- Mantener todos los sistemas operativos y aplicaciones actualizados con los últimos parches de seguridad para mitigar posibles vulnerabilidades que podrían ser explotadas por estas amenazas.

- Desarrollar y aplicar políticas claras de uso de dispositivos que incluyan restricciones sobre la instalación de software no autorizado y la descarga de archivos de fuentes no confiables o archivos sospechosos de servicios públicos como AWS y GitHub,

- Segmentar la red para limitar el impacto de un ataque.

Leer noticia: https://www.fortinet.com/blog/threat-research/vcurms-a-simple-and-functional-weapon

-06.png)