Nuevos indicadores de compromiso asociados a campaña de FIN7

- Publicado: 20/10/2019

- Importancia: Media

- Recursos afectados

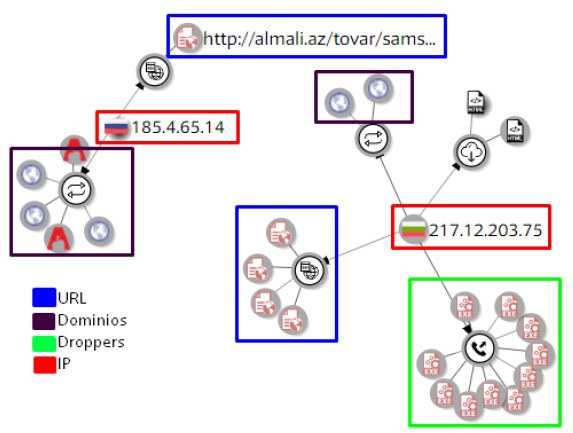

En la campaña analizada, se han identificado múltiples Dropper [descargadores de malware] los cuales se distribuyen por medio de correos de Spear phishing con documentos de Microsoft Word o URL maliciosas que conllevan a la descarga de los mismos, para comprometer al dispositivo víctima y de esta manera poder infectar con diferentes tipos de malware [SQLRAT, Scripts, etc.], además, existen URL que se relacionan con “actualizaciones de sistema” [esto para ATM], y una vez la descarga de la actualización se ejecuta, se infecta el ATM con una RAT [herramienta de acceso remoto] para obtener acceso completo y determinar el monto de dinero a sacar del mismo.

Este es un breve resumen realizado por el equipo del CSIRT, para conocer el análisis, correlación, estrategias de mitigación y seguimiento a la alerta, sea miembro del CSIRT Financiero y contáctenos a través del correo [email protected].

- Etiquetas

-06.png)