Jcry ransomware

- Publicado: 22/04/2019

- Importancia: Alta

- Recursos afectados

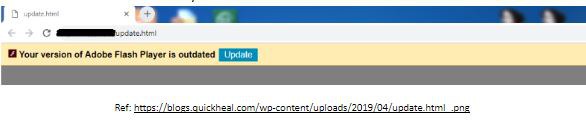

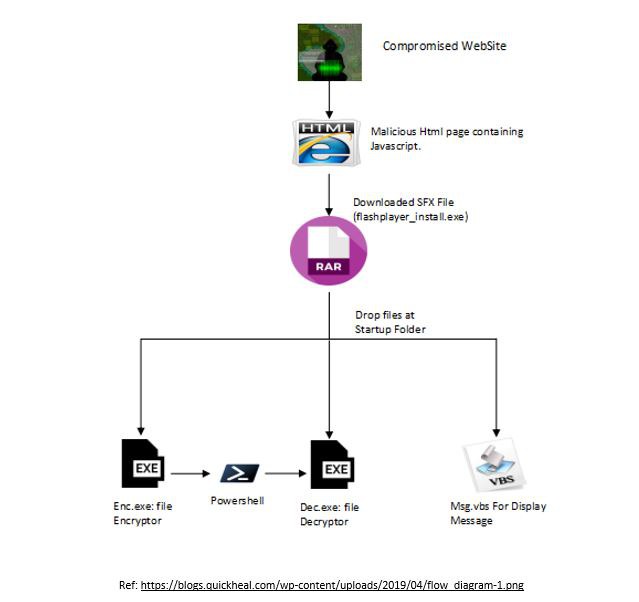

El ransomware se propaga a través de sitios comprometidos los cuales muestran un banner de actualización de Adobe Flash Player falso.

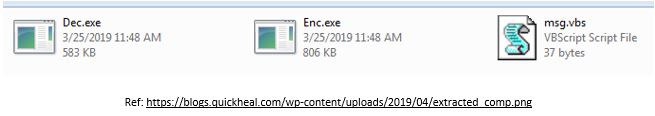

Si un usuario es víctima y decidiera “actualizar”, un JavaScript malicioso alojado en el dominio del sitio descargará tres archivos, el primero “enc.exe” y el segundo llamado “dec.exe”.

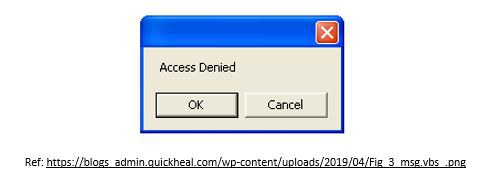

Los dos primeros ficheros son ejecutados por el archivo autoextraíble. El script msg.vbs muestra una ventana emergente al usuario indicando que se negó el acceso a la actualización de Adobe Flash Player con el fin de distraerlo y evitar la detección.

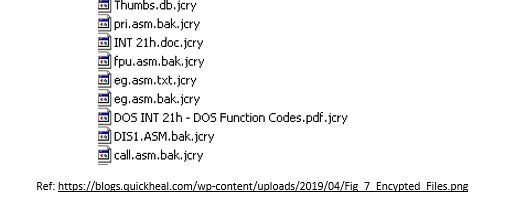

El primero de los archivos ejecutables “enc.exe” comprueba que el sistema no esté infectado y si no es así, procede a la encriptación de archivos con extensiones predefinidos en una lista, añadiendo a los archivos el extensión “.jcry”.

Una vez que se ha completado el cifrado de archivos, el software de rescate elimina todas las copias en sombra y, a continuación, lanza el segundo ejecutable.

El segundo ejecutable “dec.exe” es responsable de limpiar el primer ejecutable y mostrar una nota de rescate exigiendo el pago a cambio de la clave de descifrado.

Encripta los 138 tipos de formatos.

“3dm, 3ds, 3g2, 3gp, 7z, ai, aif, apk, aplicación, asf, asp, avi, b, bak, bin, bmp, c, cbr, cer, cfg, cfm, cgi, cpp, crx, cs , csr, css, csv, cue, dat, db, dbf, dcr, dds, deb, dem, der, dmg, dmp, doc, dtd, dwg, dxf, eps, fla, flv, fnt, fon, gam, ged , gif, gpx, gz, h, hqx, htm, ics, iff, iso, jar, jpg, js, jsp, clave, kml, kmz, registro, lua, m, m3u, m4a, m4v, max, mdb, mdf , mid, mim, mov, mp3, mp4, mpa, mpg, msg, nps, obj, odt, otf, pct, pdb, pdf, php, pkg, pl, png, pps, ppt, ps, psd, py , rar, rm, rom, rpm, rss, rtf, sav, sdf, sh, sln, sql, srt, svg, swf, tar, tex, tga, thm, tif, tmp, ttf, txt, uue, vb, vcd , vcf, vob, wav, wma, wmv, wpd, wps, wsf, xlr, xls, xml, yuv, zip”.

Flujo de ejecución.

- Etiquetas

-06.png)