NUEVA CAMPAÑA DEL TROYANO DE ACCESO REMOTO FATALRAT

23/07/2024

Descripción

Este sitio web Phishing, imita la interfaz de una billetera criptográfica denominada Exodus, logrando atraer a los usuarios para capturar su información confidencial., Exodus es una plataforma que permite a los usuarios gestionar sus criptomonedas y realizar transacciones, está disponible tanto como una aplicación de escritorio como una aplicación móvil, lo que lo convierte atractivo para los ciberdelincuentes.

Una vez que los usuarios caen en la suplantación y descargan el software disfrazado de instaladores legítimos de Exodus desde el sitio de phishing, logrando instalar un troyano de acceso remoto FatalRAT. Este RAT también implementa otros componentes maliciosos, como Clipper y Keylogger, marcando una innovación en comparación con campañas anteriores.

Los actores de amenazas detrás de esta campaña. Utilizan la técnica de carga lateral de DLL para cargar y ejecutar los módulos FatalRAT, Clipper y Keylogger, permitiendo así un control completo sobre el equipo infectado de la víctima y la capacidad de capturar información confidencial. La inclusión de Clipper, un módulo diseñado para interceptar direcciones de criptomonedas en el portapapeles y reemplazarlas por direcciones maliciosas controladas por los atacantes, dirigiéndose a usuarios de criptomonedas y así utilizar métodos de evasión de detección, como la carga lateral de DLL, para eludir las medidas de seguridad y garantizar una ejecución exitosa de la carga útil.

Vector de infección

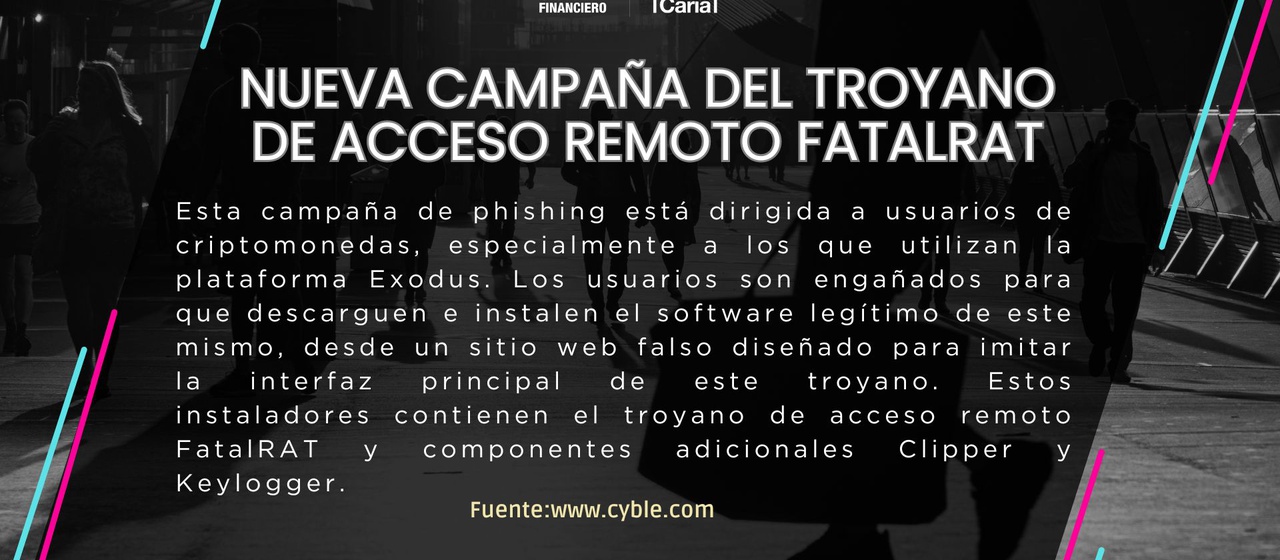

Su vector de infección se basa en una campaña de phishing dirigida a usuarios de criptomonedas, especialmente a los que utilizan la plataforma Exodus. Los usuarios son engañados para que descarguen e instalen el software legítimo de este mismo, desde un sitio web falso diseñado para imitar la interfaz principal de este troyano. Estos instaladores contienen el troyano de acceso remoto FatalRAT y componentes adicionales Clipper y Keylogger.

Recomendaciones

La amenaza analizada puede ser mitigada o detectada en su infraestructura tecnológica aplicando las siguientes recomendaciones:

- Verificar cada uno de los indicadores de compromiso (IoC) adjuntos en el presente producto, los cuales pueden ser implementados en sus sistemas de seguridad perimetral; por lo anterior, el equipo del Csirt Financiero recomienda validar que no se interrumpa la disponibilidad de la operación y/o prestación de sus servicios.

- Visualizar cuidadosamente las direcciones de sus billeteras antes de realizar cualquier transacción con criptomonedas para asegurarse de que no haya cambios al copiar y pegar las direcciones reales de las billeteras.

- Almacenar las contraseñas para billeteras de forma segura y cifradas en cualquier dispositivo.

- Utilizar contraseñas seguras y aplique la autenticación multifactor siempre que sea posible.

Leer noticia: https://cyble.com/blog/fatalrats-new-prey-cryptocurrency-users-in-the-crosshairs/

-06.png)