Vulnerabilidad Return of the WIZard.

- Publicado: 13/06/2019

- Importancia: Alta

- Recursos afectados

Se estima que EXIM ejecuta aproximadamente el 57% de los servidores de correo de Internet a nivel global. La falla reportada se atribuye a la validación incorrecta de la dirección del destinatario en la función deliver_message () en /src/deliver.c aprovechando un fallo de seguridad en RCE (ejecución remota de comandos). La vulnerabilidad afecta a las versiones que se entre la 4.87 y la 4.91 correspondiendo la primera de ella de abril de 2016. Para explotar la vulnerabilidad es necesario enviar un correo especialmente diseñado a localhost. Con la configuración por defecto se considera complicado explotar la vulnerabilidad, ya que el atacante necesitaría mantener una conexión con el servidor vulnerable durante siete días.

Existen múltiples configuraciones en que la vulnerabilidad es explotable de manera remota, como aquellas en las que Exim es configurado como un MX secundario, reenviando los correos a un dominio remoto.

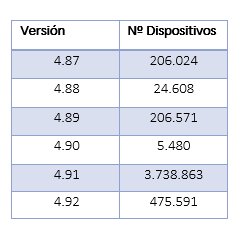

Se han identificado un total de 4.657.137 servidores vulnerables con la siguiente distribución por versiones:

A continuación, se observa que en Colombia se han identificado un total de 339 servidores Exim con versiones vulnerables, los cuales podrían ser atacados, sino se tomaran las medias preventivas necesarias a tiempo.

Aunque por ahora no son públicos, ya existen exploits utilizados por dos grupos no identificados los cuales intentan utilizar esta vulnerabilidad para lograr obtener el control del equipo objetivo. La primera oleada de estos ataques tuvo como origen el siguiente servidor de C&C (comando y control):

- http://173[.]212[.]214[.]137/s

Se ha podido observar cómo los ataques lanzados desde esa dirección iban siendo modificados a lo largo del tiempo.

El resto de los ataques identificados se ha realizado mediante la red TOR y ha consistido en añadir una clave SSH a la cuenta de root como método para obtener persistencia.

Parece ser que los ataques tienen como objetivo principal la ejecución de un minero de criptomonedas escondido en un falso .ico empaquetado con UPX.

- Etiquetas

-06.png)