Troyano Ursnif se distribuye a través de una nueva campaña de Malspam.

- Publicado: 24/07/2019

- Importancia: Media

- Recursos afectados

El Troyano Ursnif es una de las versiones del malware Gozi, registrando actividad desde el año 2007, pero se popularizo en 2010 cuando su código fuente se filtró en un repositorio GitHub, lo que provocó que los ciberdelincuentes lograran personalizar de manera sencilla el código malicioso de Ursnif, y así aparecieron diferentes troyanos que afectaban directamente al sector financiero.

En esta nueva campaña de propagación de Ursnif, se ha logrado identificar que ha cambiado un poco su manera de propagación, encontrando como aspecto interesante el hecho de que ahora el Dropper (cargador) se distribuye como un adjunto encriptado en un contenedor .zip, el cual protege el documento Word (con macros) malicioso. Otra de las características que incluye Ursnif, es que su hash cambia de manera constante para evitar ser identificado.

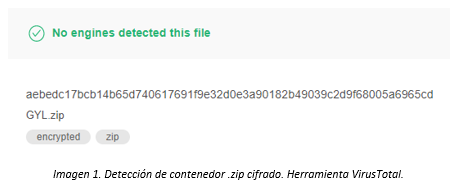

Desde el CSIRT Financiero se ha realizado el análisis del archivo .zip con hash SHA256 aebedc17bcb14b65d740617691f9e32d0e3a90182b49039c2d9f68005a6965cd, el cual contiene el documento malicioso. Este archivo lleva por nombre GYL.zip y una vez hecho el análisis de la muestra no se logra identificar ninguna amenaza en los motores de anti-malware, ya que se este se encuentra encriptado.

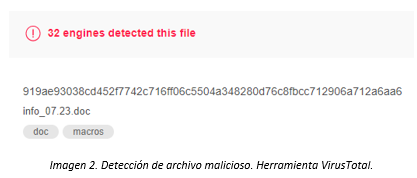

Una vez el usuario descomprime el .zip, este obtiene un documento Word (con macros) de nombre info_07.23.doc, el cual se identifica en 32 motores de análisis de malware, este archivo tiene el hash SHA256 919ae93038cd452f7742c716ff06c5504a348280d76c8fbcc712906a712a6aa6.

-06.png)