Subbat (ataque de Phishing dirigido)

- Publicado: 08/06/2019

- Importancia: Alta

- Recursos afectados

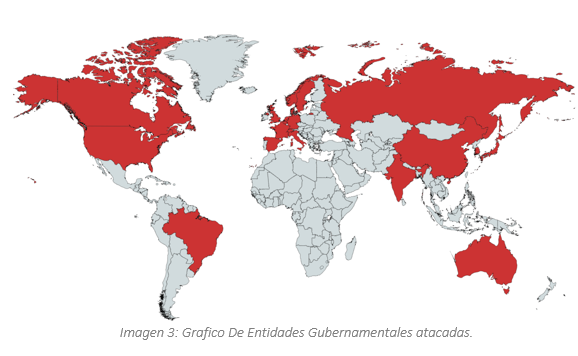

Investigadores de Unidad 42 detectaron actividad de Subbat (ataque de Phishing dirigido), realizando ataques criminales y dirigidos a entidades gubernamentales de todo el mundo, pero en especial Reino Unido, España, Rusia y Estados Unidos. Estos ataques se le atribuyen a Gorgon Group.

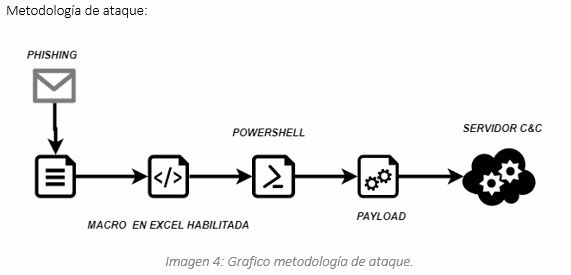

La actividad de Gorgon Group, reúne la utilización tradicional de dominio de C&C (comando y control), además, del acortamiento de URL para descargar cargas útiles; también cuenta con un elemento criminal diverso y activo, y una extensa lista de recuentos de clics y datos estadísticos. Identificaron varias muestras de familia crimeware. Las RAT como NjRat y los infostealers como Lokibot estaban aprovechando la misma infraestructura C&C que la de los ataques dirigidos.

A principios de marzo de 2018, se identificaron ataques dirigidos contra agencias gubernamentales de Rusia, España y Estados Unidos, que operaban en Pakistán. En la campaña de Phishing “Gorgon Group” utilizo documentos de Microsoft Word que aprovechan la vulnerabilidad CVE-2017-0199. Los correos electrónicos de “Spear Phishing” contenían temas relacionados con grupos terroristas, actividades militares o temas políticos.

Inicialmente, como se ve en el grafico anterior, la organización “Gorgon Group” realizo ataques de “Spear Phishing” y “Phishing”. Estos ataques de “Spear Phishing” básicamente buscan atacar objetivos específicos y por otro lado el “Phishing” busca atacar masivamente diferentes usuarios sin un blanco fijo; en este caso se buscaba atacar agencias gubernamentales.

-06.png)