Malware Predator the Thief

- Publicado: 23/04/2019

- Importancia: Alta

- Recursos afectados

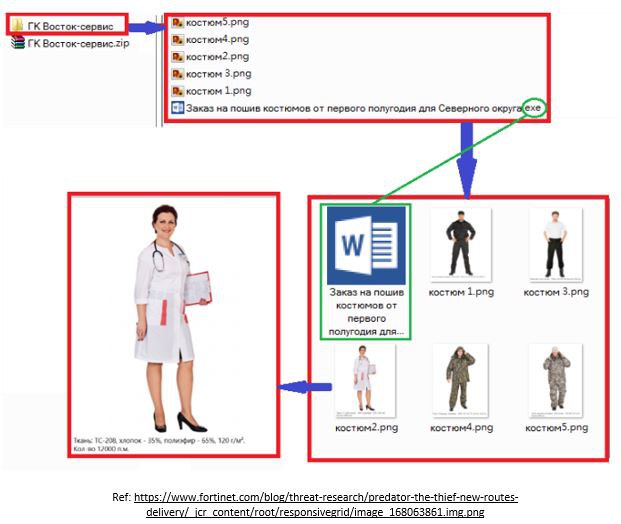

El malware aprovecha dos campañas para su propagación, correos electrónicos al estilo Phishing con documentos adjuntos comprimidos o explotación de la vulnerabilidad de WinRar. El primer método consistía en enviar correos electrónicos acerca de una venta con documentación falsa comprimida en un archivo .zip, acompañado de un ejecutable malicioso. El segundo método era aprovechar la vulnerabilidad de WinRar para insertar el malware en el escritorio del usuario y ejecutarse cuando se reiniciará la sesión. El malware estaba empaquetado en CypherIT Crypter (protege los archivos binarios de la ingeniería inversa gracias a su algoritmo de cifrado y su potente ofuscador).

Cuando se ejecuta el script asociado, el malware es inyectado en el dllhost.exe (Proceso propio de Microsoft Windows, responsable de administrar aplicaciones), además de instalarse en el dllhost.exe cuenta con funciones para reemplazar archivos en dispositivos extraíbles, descargar malware adicional y derivaciones de UAC (Control de cuentas de usuario). Una vez el malware este establecido en la memoria, establece la comunicación con C&C y trasmiten a la máquina infectada comandos que definen las funciones que ha de realizar.

Entre las funciones que puede realizar el malware esta recopilar información sobre el host, robar contraseñas de las cookies de los navegadores, sustituir las carteras de criptocurrency copiadas en el portapapeles y tomar fotografías con la cámara web.

- Etiquetas

-06.png)