Jasperloader malware bancario

- Publicado: 28/05/2019

- Importancia: Alta

- Recursos afectados

Se ha detectado una nueva campaña del malware JasperLoader. Este malware se clasificaría dentro de los droppers esto es, sería el encargado de descargar otras piezas de malware. Habitualmente los droppers contienen un alto nivel de ofuscación y/o técnicas para evitar la detección por parte de motores antimalware.

Este malware fue descubierto por primera vez en el mes de abril teniendo como principal objetivo diversas empresas del sector financiero, principalmente en Europa. Cuenta con una velocidad de mejora bastante elevada, ya se ha identificado una nueva versión, contando además con un alto grado de sofisticación.

El principal método de propagación para este malware es el spam. De la muestra identificada en abril pudieron distinguirse diversas campañas, cada una utilizando una plantilla de correo electrónico, bastante localizada y en distintos idiomas según el país objetivo.

La primera campaña detectada de esta segunda muestra adjuntaba archivos ZIP que contenían scripts VBS encargados de comenzar el proceso de infección. Posteriormente dejaron de adjuntarse ficheros siendo estos sustituidos por un hipervínculo que hacía referencia a un fichero como, por ejemplo:

http:\\ tribunaledinapoli. Recsinc.com/documento.zip?214299

Siendo el identificar del documento, en el ejemplo 214299, el mismo que la víctima veía en el correo. Al acceder al enlace se realiza una redirección utilizando el código de estado de HTTP 302.

Esta situación sólo se daba cuando se accedía al enlace desde una dirección IP que no correspondía con la campaña. Si por ejemplo se trataba de un grupo de correos enviado a entidades italianas, al acceder desde una dirección IP ubicada en Italia nos llevaría al malware, mientras que si la dirección estuviera relacionada con cualquier otro país al acceder al hipervínculo se produciría la redirección hacia un dominio legítimo. Esta técnica es conocida como geofencing. Su principal función es dificultar en la medida de lo posible las tareas de los analistas.

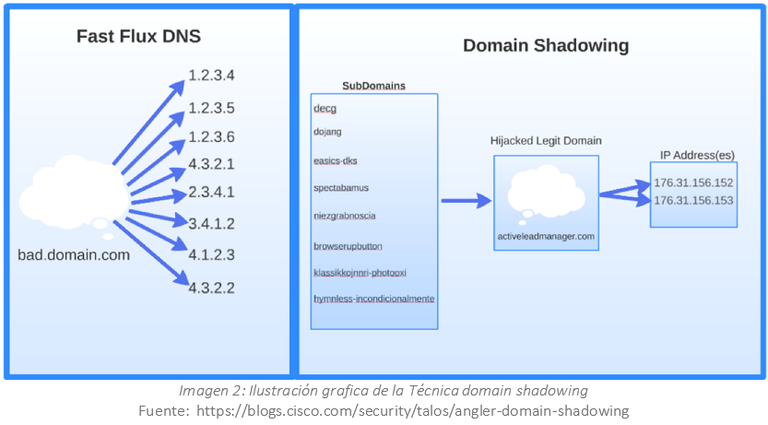

Además, utiliza técnicas como domain shadowing, que consiste en tomar el control de un dominio registrado, habitualmente mediante el robo de credenciales, para crear diversos subdominios evitando así técnicas de bloqueo como el uso de blacklist. En la siguiente imagen se puede ver una comparación entre las técnicas Fast Flux y Domain Shadowing.

Esta técnica combina bastante bien con geofencing, ya que disminuye las posibilidades de que el dominio fraudulento sea identificado por grandes elevaciones de resoluciones DNS, al resolverlo únicamente las IP que se ubiquen en el país objetivo.

En cuanto a las técnicas de evasión que incorpora el malware se utiliza el reemplazo de caracteres incluyendo en estas nuevas campañas una capa adicional. De manera paralela se le muestra un documento PDF a la víctima con la intención de simular que el correo recibido era real.

También se ha incorporado en el malware un filtrado basado en el idioma del sistema operativo, no llegando a ejecutarse si el idioma del mismo está asociado a alguno de estos países:

- República Popular China

- Rusia

- Ucrania

- Bielorrusia Rumanía

- Etiquetas

-06.png)