GoldBrute botnet

- Publicado: 07/06/2019

- Importancia: Alta

- Recursos afectados

La botnet ha atacado a 1.596.571 de servidores RDP expuestos a internet, una cifra que a medida del paso de los días seguirá en aumento.

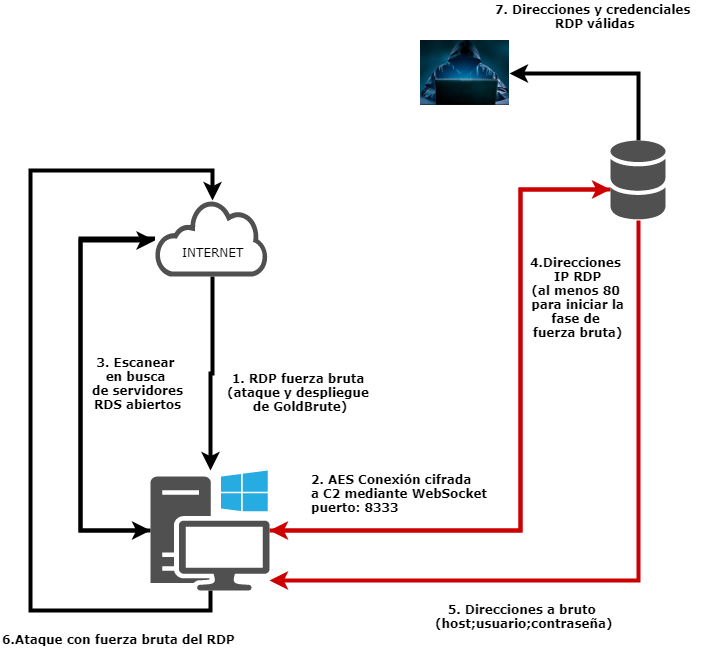

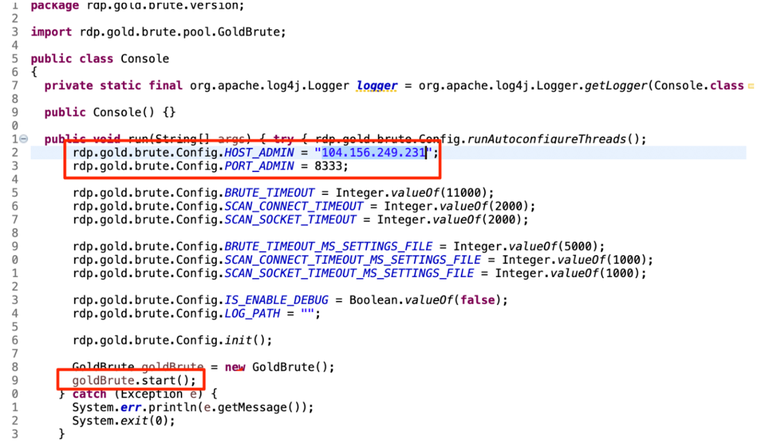

La botnet está controlada por un solo servidor de C2 (comando y control) 104.156.249[.]231 los bots, intercambian datos con el servidor a través de conexiones WebSocket encriptadas AES al puerto 8333.

Inicia con el escaneo de direcciones IP aleatorias para encontrar más host con servidores RDP expuestos. Las direcciones IP se devuelven al servidor de C2 (comando y control), una vez identificados los 80 host víctimas, el servidor de C2 asignara objetivos específicos a la fuerza bruta del bot. Cada bot solo intenta con un nombre de usuario y una contraseña en particular por víctima. Se estima que podría ser una estrategia para pasar desapercibido ante las herramientas de seguridad, este procedimiento lo realizan a través de direcciones IP diferentes.

Metodología de ataque:

En el momento que el atacante logra forzar brutalmente a un objetivo RDP (1), descarga un archivo zip, el cual pesa 80 MB, que contiene el código Java de GoldBrute. Después de descomprimir, ejecuta un archivo jar llamado "bitcoin.dll”. En el siguiente proceso, el nuevo bot empezará a escanear Internet en busca de servidores RDP abiertos (3) y que envía al servidor C2 mediante la conexión WebSocket (4). Una vez que el bot alcanza los 80 servidores RDP, comienza la fase de fuerza bruta. El bot recibirá continuamente combinaciones de "host + nombre de usuario + contraseña" (5 y 6). Al final, el atacante/grupo detrás de GoldBrute tendrá acceso a todas las combinaciones válidas (7).

En la siguiente imagen, se observa la dirección C2, algunos parámetros de tiempo de espera y la inicialización de GoldBrute.

En un análisis realizado por el CSIRT Financiero, se observa que en Colombia existen 9772 máquinas expuestas a las cuales apunta GoldBrute.

-06.png)