Nueva variante Troyano Emotet

- Publicado: 20/06/2019

- Importancia: Alta

- Recursos afectados

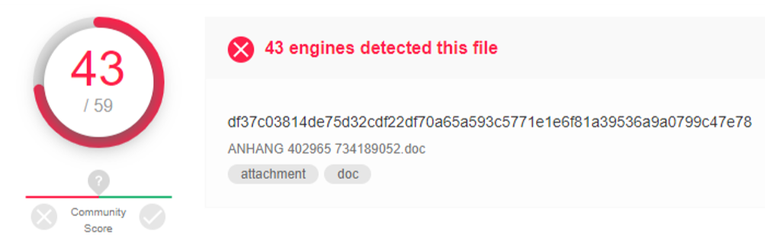

El CSIRT Financiero realizó el análisis del hash df37c03814de75d32cdf22df70a65a593c5771e1e6f81a39536a9a0799c47e78, el cual está asociado a un documento con formato Word 97-2003 y que actualmente se encuentra catalogado como un Troyano.

Una vez abierto el documento Word infectado, se ejecuta un script en Powershell (powershell.exe, id de proceso 3636) el cual realiza la descarga de un .exe (alaskajpn.exe) que se ejecuta automáticamente, dando como resultado la infección con el Troyano el cual dentro de los análisis se evidencia que tiene relación con el Troyano Emotet.

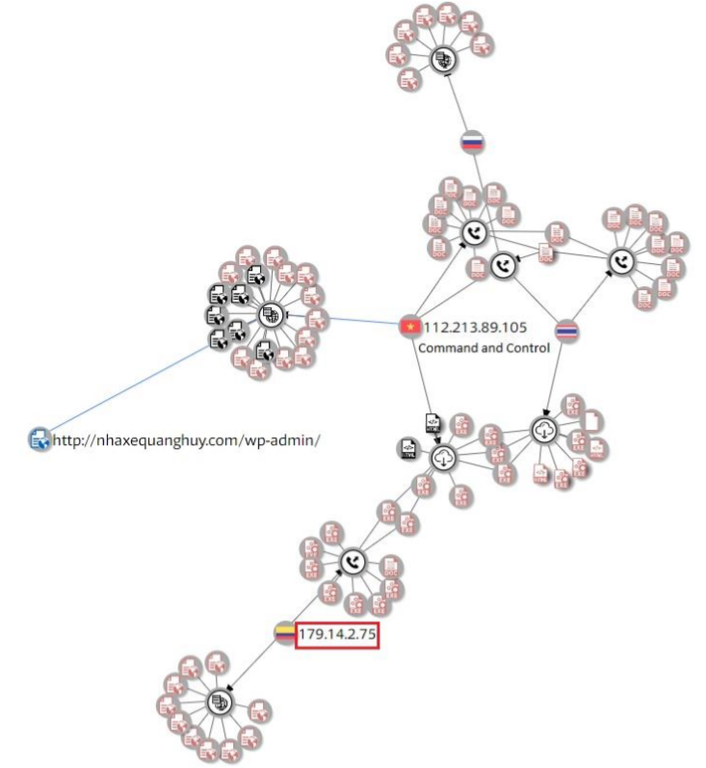

Este tiene la función de realizar la descarga de malware desde un command and control (C2) ubicado en Vietnam bajo la dirección IP 112.213.89.105 (Origen), el cual se comunica a la dirección IP 179.14.2.75 (Destino) ubicada en Colombia, donde se evidencia que aloja diferentes archivos de malware y que a su vez sirve como un segundo command and control (C2).

En la siguiente imagen se muestra la trazabilidad que mantienen la direccion IP de origen (Vietnam) y la dirección IP de destino (Colombia), así mismo se relaciona la URL a la cual el Troyano realiza la conexión para la descarga de Malware.

- Etiquetas

-06.png)